Самые популярные номера портов tcp и udp

Содержание:

- How to Load and Activate a Service Control Application

- OpenVPN

- Как проверить порты на роутере

- Сетевое поведение [ править ]

- Какой протокол выбрать?

- Заголовок TCP

- The Optical Bypass Module

- Полезные приложения для отображения статуса вашего порта

- SSTP

- Стандартные средства системы

- How to Check for Listening Ports in Linux (Ports in use)

- Что такое открытый порт (порт прослушивания)

- Проверьте порты прослушивания с

- Проверьте порты прослушивания с

- Проверьте порты прослушивания с

- На данный момент, актуальны следующие разъемы жесткого диска:

- Использование NirSoft CurrPorts

- IPsec

- Ссылки [ править ]

- Встроенные инструменты контроля портов

- Работаем с UPnP Wizard

- Что такое «Порт» и зачем он нужен

- Включение сервера печати

How to Load and Activate a Service Control Application

The Cisco SCE8000 platform provides the basic functionalities of Service Control analysis and enforcement. A Service Control solution requires that a Service Control application be loaded into the platform, to take advantage of the unique SCE platform capabilities.

Loading and activating an application includes the following stages:

•Downloading the application provided as an SLI file to the Cisco SCE8000 disk.

•Activating the application.

•Configuring the application.

The detailed procedure of how to perform these operations is not specified and described in this manual. For further details, refer to the following documentation:

•Cisco Service Control Application for Broadband User Guide

•Cisco Service Control Application for Broadband Reference Guide

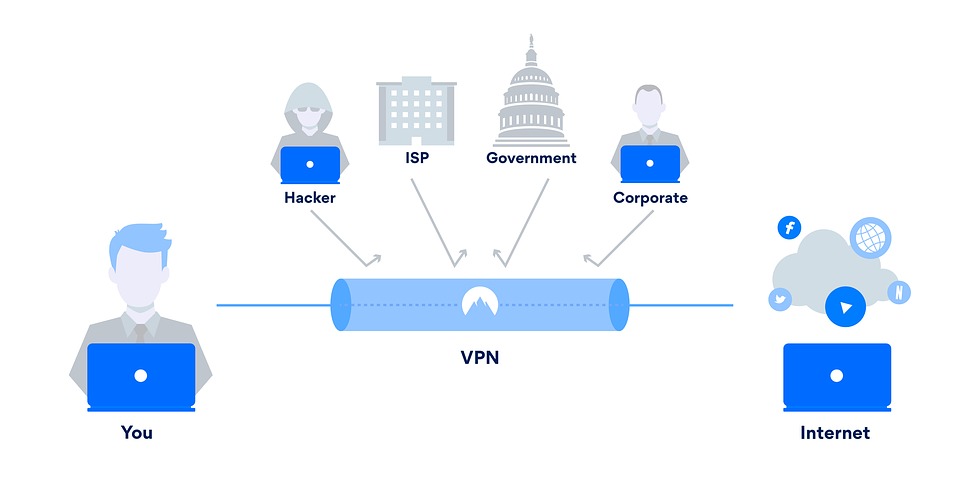

OpenVPN

Золотой стандарт среди действующих VPN-протоколов. Хорош сразу по всем фронтам:

- Он универсален. Его можно использовать в разных целях, независимо от того, нужен ли вам виртуальный «офис», защищенный от сторонних глаз, или безопасный туннель для подключения к заблокированным ресурсам.

- OpenVPN создан независимой командой разработчиков из OpenVPN Technologies. Главное преимущество протокола — открытый исходный код. Ему он обязан дикой популярностью. Opensource-сущность помогла этой технологии пройти десятки независимых аудитов от фирм, занимающихся безопасностью. Этому помогли кастомные методы шифрования, поддержка SSL и алгоритмов AES-256-GCM.

- Также он обеспечивает скорость передачи данных выше, чем у конкурентов. Многие сервисы, базирующие свои VPN-серверы на базе OpenVPN, обеспечивают передачу зашифрованного контента на скорости до 2000 Мбит в секунду.

- В работе OpenVPN задействуются технологии TCP и UDP, благодаря чему стандарт можно задействовать в качестве альтернативы для других протоколов, когда описываемый стандарт заблокирован на стороне провайдера. А еще он работает стабильно и реже остальных теряет соединение с интернетом (в этом тоже помогает поддержка TCP).

Для настройки и запуска OpenVPN нужен клиент, то есть программное обеспечение, адаптированное под работу с протоколом. Использовать встроенные системные инструменты не получится. Благо клиентских приложений, поддерживающих эту технологию, хватает. И они доступны на Windows, macOS, Linux, iOS и Android. В зависимости от количества подключений OpenVPN может быть бесплатным, но бизнес-клиентам придется заплатить.

Протокол находится в активной разработке, постоянно обрастает обновленными стандартами защиты и повышениями производительности.

Мы уже писали ранее о том, как установить OpenVPN на свой сервер с Ubuntu. И даже рассказали о том, как настроить собственный туннель.

Как проверить порты на роутере

Здесь мы говорим о возможности доступа к вашему компьютеру из Интернета. Например, у вас дома есть сеть из нескольких компьютеров. Внутри сети к ним есть доступ. И к нему нельзя получить доступ из Интернета, даже если у вас есть Интернет дома. Некоторые «поднимают» дома игровой сервер, чтобы играть с друзьями в сети. В этом случае вам необходимо получить доступ к серверу из Интернета, что осуществляется через переадресацию портов.

Открытые порты могут поставить под угрозу безопасность вашего компьютера. Если вашему компьютеру назначен внешний IP-адрес, эта проверка актуальна для вас. Вы можете проверить это с помощью ряда онлайн-сервисов. Введите свой внешний IP и все:

Нормальная ситуация (с точки зрения безопасности) — это когда все порты на маршрутизаторе закрыты. Если адрес назначен роутеру, нужно проверить каждый компьютер. На маршрутизаторе по умолчанию обычно включены межсетевой экран и защита от DOS-атак, поэтому проверка ничего не покажет. В этом случае вам нужно зайти на свой роутер и посмотреть список открытых портов в разделе «Виртуальный сервер» или «Пересылка»:

У меня для ftp включено следующее правило. Подробнее о том, как открывать порты на роутере, я расскажу здесь.

Сетевое поведение [ править ]

Протоколы транспортного уровня , такие как протокол управления передачей (TCP) и протокол пользовательских дейтаграмм (UDP), передают данные с использованием протокольных блоков данных (PDU). Для TCP PDU — это , а для UDP — дейтаграмма . Оба протокола используют поле заголовка для указания номеров портов источника и назначения. Номера портов закодированы в заголовке пакета транспортного протокола , и их могут легко интерпретировать не только отправляющие и принимающие узлы, но и другие компоненты сетевой инфраструктуры. В частности, межсетевые экраныобычно конфигурируются для различения пакетов на основе их номеров портов источника или назначения. Перенаправление портов является примером этого.

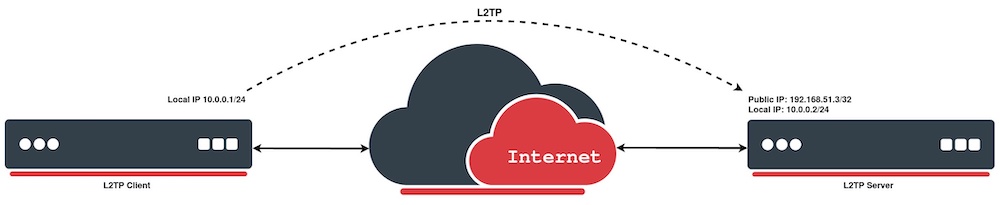

Какой протокол выбрать?

Пока что фаворитом является OpenVPN. Он уже давно на рынке и успел себя зарекомендовать. Используется топовыми VPN-cервисами, работает на Android, iOS, Windows, macOS, Linux и даже на роутерах. Разве что на утюге не получится запустить. Скорость работы OpenVPN хоть и не поражает, но ее хватит для комфортной работы.

Второе место я бы отдал WireGuard. Это пока еще темная лошадка, но зато с кучей бонусов. Он превосходит OpenVPN и IPsec по всем параметрам, но пока не вызывает такого доверия, как первый. Но это все же дело времени. Кажется, что в ближайшем будущем расстановка сил на рынке VPN-сервисов заметно скорректируется.

Замкнет тройку лидеров IPsec – jтличный баланс между производительностью и доступностью. Правда, если не брать в расчет подозрительную историю с утечкой данных американских спецслужб. Если им верить, то в IPsec встроены бэкдоры, позволяющие отслеживать трафик, передаваемый по протоколу IPsec в тайне от отправляющего.

Остальные технологии оказались на обочине прогресса. Не советую их использовать. Только если все остальные варианты почему-то оказались недоступны.

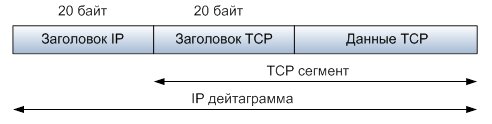

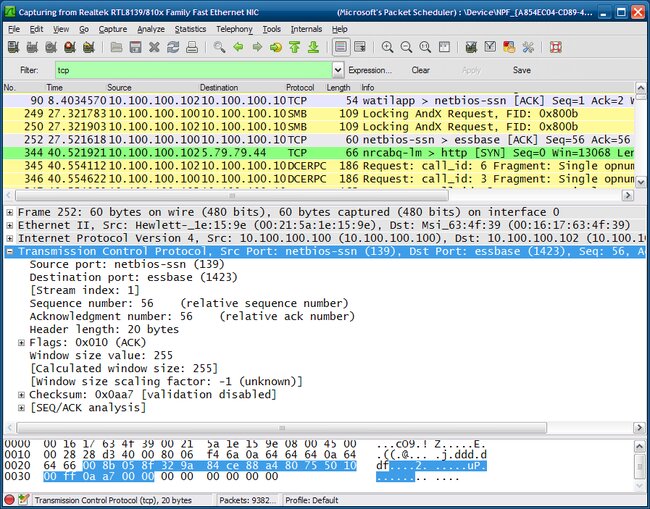

Заголовок TCP

- Порядковый номер выполняет две задачи:

-

- Если установлен флаг SYN, то это начальное значение номера последовательности — ISN (Initial Sequence Number), и первый байт данных, которые будут переданы в следующем пакете, будет иметь номер последовательности, равный ISN + 1.

- В противном случае, если SYN не установлен, первый байт данных, передаваемый в данном пакете, имеет этот номер последовательности.

- Номер подтверждения — если установлен флаг ACK, то это поле содержит номер последовательности, ожидаемый получателем в следующий раз. Помечает этот сегмент как подтверждение получения.

- Длина заголовка — задается словами по 32бита.

- Размер окна — количество байт, которые готов принять получатель без подтверждения.

- Контрольная сумма — включает псевдо заголовок, заголовок и данные.

- Указатель срочности — указывает последний байт срочных данных, на которые надо немедленно реагировать.

- URG — флаг срочности, включает поле «Указатель срочности», если =0 то поле игнорируется.

- ACK — флаг подтверждение, включает поле «Номер подтверждения, если =0 то поле игнорируется.

- PSH — флаг требует выполнения операции push, модуль TCP должен срочно передать пакет программе.

- RST — флаг прерывания соединения, используется для отказа в соединении

- SYN — флаг синхронизация порядковых номеров, используется при установлении соединения.

- FIN — флаг окончание передачи со стороны отправителя

Рассмотрим структуру заголовка TCP с помощью сетевого анализатора Wireshark:

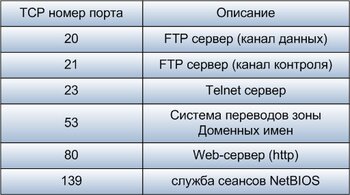

TCP порты

Так как на одном и том же компьютере могут быть запущены несколько программ, то для доставки TCP-пакета конкретной программе, используется уникальный идентификатор каждой программы или номер порта.

Номер порта — это условное 16-битное число от 1 до 65535, указывающее, какой программе предназначается пакет.

TCP порты используют определенный порт программы для доставки данных, передаваемых с помощью протокола управления передачей (TCP). TCP порты являются более сложными и работают иначе, чем порты UDP. В то время как порт UDP работает как одиночная очередь сообщений и как точка входа для UDP-соединения, окончательной точкой входа для всех соединений TCP является уникальное соединение. Каждое соединение TCP однозначно идентифицируется двумя точками входа.

Каждый отдельный порт сервера TCP может предложить общий доступ к нескольким соединениям, потому что все TCP соединения идентифицируются двумя значениями: IP-адресом и TCP портом (сокет).

Все номера портов TCP, которые меньше чем 1024 — зарезервированы и зарегистрированы в Internet Assigned Numbers Authority (IANA).

Номера портов UDP и TCP не пересекаются.

TCP программы используют зарезервированные или хорошо известные номера портов, как показано на следующем рисунке.

The Optical Bypass Module

The external optical bypass module is an optional component that provides additional protection by enabling automatic preservation of the network 10GBE link. For more information regarding the external bypass module, refer to .

There are two installation options for the optical bypass module:

•Chassis mount—The optical bypass module may be installed in the panel in slot #4 of the Cisco SCE8000 chassis. This panel hosts up to two optical bypass modules.

•External mounting panel: —The optical bypass module may be installed in a panel that is mounted in a 19″ rack. This panel can host up to four optical bypass modules.

Note Make sure to use the correct type of optical bypass module (single-mode or multi-mode) according to the transceivers and cabling that are used for the subscriber and network links.

Note Since the optic bypass module will directly connect the subscriber and network side optic paths when bypassing the SCE8000, the subscriber and network optic links must be of the same type (single-mode or multi-mode) and wavelength.

Warning Invisible laser radiation may be emitted from disconnected fibers or connectors. Avoid exposure to radiation and do not stare into open aperture.

Optical Bypass Module Connectivity

•

•

Single Link Topology

A single link requires only one bypass module.

•Subscriber side network element <->Port A on the bypass module

•Cisco SCE8000 port 3/0/0 <->Port C on the bypass module

•Network side network element <->Port B on the bypass module

•Cisco SCE8000 port 3/1/0 <->Port D on the bypass module

•CTRL <->left-hand ‘Optical Bypass’ port on Cisco SCE8000-SCM-E module.

Dual Link Topology

A dual link requires two bypass modules.

•Subscriber side network element <->Port A on bypass module #1

•Cisco SCE8000 port 3/0/0 <->Port C on bypass module #1

•Network side network element <->Port B on bypass module #1

•Cisco SCE8000 port 3/1/0 <->Port D on bypass module #1

•CTRL on bypass module #1 <->left-hand ‘Optical Bypass’ port on Cisco SCE8000-SCM-E module.

•Subscriber side network element <->Port A on bypass module #2

•Cisco SCE8000 port 3/2/0 <->Port C on bypass module #2

•Network side network element <->Port B on bypass module #2

•Cisco SCE8000 port 3/3/0 <->Port D on bypass module #2

•CTRL on bypass module #2 <->right-hand ‘Optical Bypass’ port on Cisco SCE8000-SCM-E module.

Полезные приложения для отображения статуса вашего порта

В то время как командная строка является хорошим быстрым и грязным инструментом, есть более усовершенствованные сторонние приложения, которые могут помочь вам получить представление о конфигурации вашего порта. Два выделенных здесь являются просто популярными примерами.

SolarWinds требует, чтобы вы указали свое имя и данные, чтобы загрузить его, но вам решать, вносите ли вы свою реальную информацию в форму или нет. Мы опробовали несколько бесплатных инструментов, прежде чем остановиться на SolarWinds, но это был единственный инструмент, который работал правильно в Windows 10 и имел простой интерфейс.

Он также был единственным, кто не вызвал ложный положительный вирусный флаг. Одна из больших проблем программного обеспечения для сканирования портов заключается в том, что компании по обеспечению безопасности склонны рассматривать их как вредоносные программы. Поэтому большинство пользователей игнорируют любые предупреждения о вирусах, которые приходят с такими инструментами. Это проблема, потому что вы не можете определить разницу между ложным срабатыванием и настоящим вирусом в этих приложениях.

SolarWinds может поставляться с некоторыми прикрепленными строками, но на самом деле он работает так, как рекламируется, и прост в использовании.

Как вы, вероятно, можете сказать, это скорее веб-сайт, чем приложение. Это хороший первый порт захода, чтобы посмотреть, могут ли внешние данные пройти через ваш локальный порт или нет. Он автоматически определяет ваш IP-адрес, и все, что вам нужно сделать, это указать, какой порт для тестирования.

Затем он сообщит вам, заблокирован ли порт или нет, и вам нужно будет выяснить, находится ли блокировка на компьютере, маршрутизаторе или на уровне поставщика услуг.

SSTP

Secure Socket Tunneling Protocol — модифицированная версия PPTP. Эдакая надстройка старого протокола, которая должна была стать не только духовным продолжением ранее существовавшей технологии, но и исправлением всех ошибок, допущенных в «предыдущей версии».

Сколько-то заметной популярности протокол не сыскал. Доля на рынке VPN у SSTP такая же скромная, как и у предыдущей итерации протокола Microsoft. Но у него есть преимущество в виде отсутствия критических проблем с безопасностью. Таких зияющих дыр в нем нет и перехватить трафик гораздо сложнее.

Помогает SSL-шифрование. При подключении к SSTP вся информация отправляется через TCP-порт 443. Такой подход делает его полезным при необходимости создавать безопасные подключения со странами, где большая часть VPN-сервисов заблокирована или запрещена законом.

Многочисленные тестирования показали, что SSTP может передавать данные на высокой скорости (если канал свободен) и быстро восстанавливать соединение, если то неожиданно оборвалось. По этим показателям протокол стремится к OpenVPN, но не дотягивает ввиду некоторых ограничений технологии.

Secure Socket Tunneling Protocol доступен на операционных системах Windows, Linux и BSD, но поддерживается ограниченным количеством сервисов. Их тяжело найти, а еще они зачастую обходятся дороже альтернатив. Отсюда и скромная аудитория SSTP, которая и не планирует расти в ближайшем будущем из-за продвинутости конкурентов.

Стандартные средства системы

Netstat — утилита, которая показывает исходящие и входящие соединения, а также отображает их состояние (закрыт или открыт). Она доступна по умолчанию на операционных системах Windows и Linux, и позволяет узнать все прослушиваемые порты компьютера.

Для начала нужно запустить командную строку. Для этого в Windows нужно нажать Win+R, ввести в окне cmd и нажать ОК или Enter.

В Линукс достаточно просто запустить терминал.

Чтобы выполнить какую-то команду, пользователь должен написать «netstat -/определенная буква/». Вот основные команды, которые помогут узнать свои открытые порты в Windows 7, 8, 10, и их значение:

- ?. Помощь, позволяет узнать все функции, выполняемые утилитой.

- —n. Если ввести «netstat—n», то на экране появится три столбца. В первом можно увидеть локальный адрес, во втором внешний, а в третьем – состояние соединения.

- —a. Отображение всех подключенных, то есть активных портов.

- —f. Показывает полное имя домена (локальной сети).

- —e. Выводит статистику сетевых подключений Ethernet.

- —s. Представляет статистику по протоколам.

Некоторые команды могут комбинироваться, например, -e и -s (записывается, как «netstat —e —s» или «netstat — es»). Так, выполнятся сразу обе функции.

Если по какой-то причине выполнить задуманное и посмотреть порт компьютера с помощью Netstat не получается, то стоит воспользоваться следующим способом. Используя монитор ресурсов также возможно узнать порт. Для этого нужно зайти в саму программу (нажать Win+R и в окне ввести resmon.exe), во вкладку «Сеть» и «Прослушиваемые порты». В третьем столбце будет находиться нужная информация.

How to Check for Listening Ports in Linux (Ports in use)

4 Апреля 2020

|

Терминал

При устранении неполадок сетевого подключения или проблем, связанных с конкретным приложением, в первую очередь следует проверить, какие порты фактически используются в вашей системе, а какое приложение прослушивает определенный порт.

Что такое открытый порт (порт прослушивания)

Сетевой порт идентифицируется его номером, соответствующим IP-адресом и типом протокола связи, таким как TCP или UDP.

Порт прослушивания — это сетевой порт, который прослушивает приложение или процесс, выступая в качестве конечной точки связи.

Каждый порт прослушивания может быть открыт или закрыт (отфильтрован) с помощью брандмауэра. В общих чертах, открытый порт — это сетевой порт, который принимает входящие пакеты из удаленных мест.

Вы не можете иметь две службы, прослушивающие один и тот же порт на одном и том же IP-адресе.

Например, если вы используете веб-сервер Apache, который прослушивает порты, и вы пытаетесь установить Nginx, позднее не удастся запустить, потому что порты HTTP и HTTPS уже используются.

Проверьте порты прослушивания с

это инструмент командной строки, который может предоставить информацию о сетевых подключениях

Чтобы получить список всех прослушиваемых портов TCP или UDP, включая службы, использующие порты и состояние сокета, используйте следующую команду:

Параметры, используемые в этой команде, имеют следующее значение:

- — Показать порты TCP.

- — Показать порты UDP.

- — Показать числовые адреса вместо разрешения хостов.

- — Показывать только порты прослушивания.

- — Показать PID и имя процесса слушателя. Эта информация отображается, только если вы запускаете команду от имени пользователя root или sudo .

Вывод будет выглядеть примерно так:

Важными столбцами в нашем случае являются:

- — Протокол, используемый сокетом.

- — IP-адрес и номер порта, на котором слушает процесс.

- — PID и название процесса.

Если вы хотите отфильтровать результаты, используйте команду grep . Например, чтобы узнать, какой процесс прослушивает TCP-порт 22, вы должны набрать:

Выходные данные показывают, что на этой машине порт 22 используется сервером SSH:

Если вывод пуст, это означает, что ничего не прослушивает порт.

Вы также можете отфильтровать список на основе критериев, например, PID, протокола, состояния и т. Д.

устарел и заменен на и , но все же это одна из наиболее часто используемых команд для проверки сетевых подключений.

Проверьте порты прослушивания с

новый . В нем отсутствуют некоторые функции, но он предоставляет больше состояний TCP и работает немного быстрее. Параметры команды в основном одинаковы, поэтому переход с на не сложен.

Чтобы получить список всех прослушивающих портов , наберите:

Вывод почти такой же, как тот, о котором сообщили :

Проверьте порты прослушивания с

это мощная утилита командной строки, которая предоставляет информацию о файлах, открытых процессами.

В Linux все это файл. Вы можете думать о сокете как о файле, который пишет в сеть.

Чтобы получить список всех прослушивающих TCP-портов, введите:

Используются следующие параметры:

- — Не конвертируйте номера портов в имена портов.

- — Не разрешайте имена хостов, показывайте числовые адреса.

- — Показывать только сетевые файлы с состоянием TCP LISTEN.

Большинство имен выходных столбцов говорят сами за себя:

- , , — имя, ИДП и пользователь , запустив программу , связанную с портом.

- — номер порта.

Чтобы узнать, какой процесс прослушивает определенный порт, например, порт, который вы используете:

Выходные данные показывают, что порт используется сервером MySQL:

Для получения дополнительной информации посетите страницу руководства lsof и прочитайте обо всех других мощных опциях этого инструмента.

Мы показали вам несколько команд, которые вы можете использовать для проверки того, какие порты используются в вашей системе, и как найти процесс, который прослушивает определенный порт.

На данный момент, актуальны следующие разъемы жесткого диска:

Разъем SATA на данный момент самый популярный; Жесткие диски с таким интерфейсом встречаются в компьютерах, ноутбуках, серверах, видеомагнитофонах и другом компьютерном оборудовании.на материнской плате компьютера от 4 до 8 разъемов SATA. Через этот интерфейс подключаются не только жесткие диски. Его также используют приводы CD-ROM, DVD-ROM.

Разъем MSATA — вариант разъема SATA, разработанный специально для твердотельных накопителей (SSD), которые заменили механические жесткие диски. SSD-накопители с этим интерфейсом используются в компьютерах, ноутбуках, серверах, видеорегистраторах и другом компьютерном оборудовании.

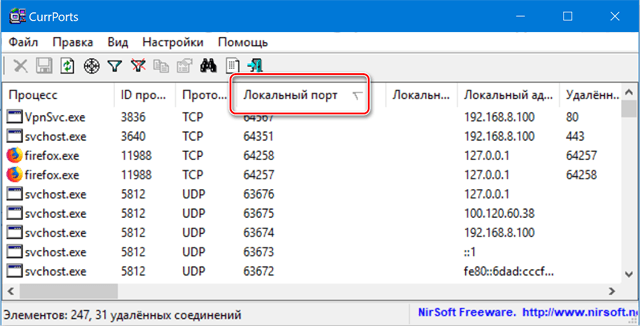

Использование NirSoft CurrPorts

Если вы не любите командную строку или предпочли бы использовать простую утилиту, чтобы сделать всё это за один шаг, мы рекомендуем отличный бесплатный CurrPorts. Загрузите инструмент. Только убедитесь, что вы получили правильную версию (обычная версия для 32-разрядной версии Windows, а версия x64 – для 64-разрядной Windows). Это портативное приложение, поэтому вам не нужно его устанавливать. Просто распакуйте папку загрузки и запустите исполняемый файл.

В окне CurrPorts отсортируйте по столбцу «Локальный порт», найдите порт, который вы исследуете, и вы можете увидеть всё: имя процесса, ID, порт, полный путь к процессу и т.д.

Чтобы сделать это ещё проще, дважды щелкните любой процесс, чтобы увидеть каждую деталь в одном окне.

Когда вы определите, какое приложение или служба связаны с порт, – Вы сможете решить, как его использовать. Если это приложение, то можно указать другой номер порта. Если это сервис или у вас нет возможности указать другой номер порта – вероятно, Вам придётся остановить службу или удалить приложение.

IPsec

Internet Protocol Security представляет собой не одну технологию, а набор протоколов. Каждый из них помогает обеспечить безопасность информации, передаваемой по IP-сети. По сути, они не создавались для организации VPN-соединений, это одно из нескольких применений.

Прелесть IPsec заключается в его упрощенной настройке. Благодаря своей архитектуре и работе на сетевом уровне не возникает потребности в подключении сторонних клиентов. VPN на базе Internet Protocol Security можно «поднять» во всех операционных системах встроенными средствами – через параметры ОС. Это его главное преимущество над OpenVPN.

Безопасность IPsec достигается за счет работы двух механизмов.

- Authentication Header – ставит цифровую подпись каждой единице данных, передаваемой через VPN-соединение.

- Encapsulating Security Protocol – защищает целостность передаваемой информации и конфиденциальность пользователей протокола.

IPsec используется в тандеме с другими техническими решениями. Зачастую речь идет о комбинировании технологий IPsec и L2TP или об IPsec + IKEv2.

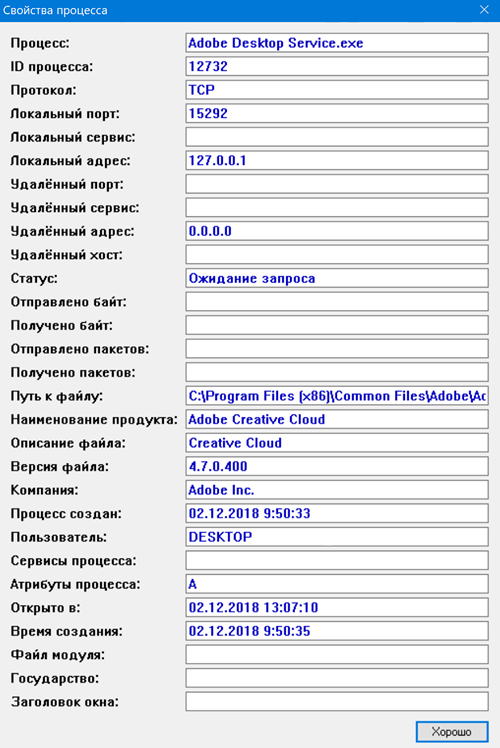

IPsec/L2TP

L2TP задумывалась как альтернатива PPTP. Проблема была в отсутствии механизмов шифрования данных и методов авторизации. Поэтому вместе с ней всегда подключали IPsec. Таким образом удавалось задействовать AES-алгоритмы шифровки данных. Из недостатков метода можно выделить сложности при работе с некоторыми брандмауэрами, они частенько блокируют соединения по порту 500. А еще он медленный, потому что дважды за сессию инкапсулирует передаваемую информацию. Другие протоколы так не делают.

L2TP задумывалась как альтернатива PPTP. Проблема была в отсутствии механизмов шифрования данных и методов авторизации. Поэтому вместе с ней всегда подключали IPsec. Таким образом удавалось задействовать AES-алгоритмы шифровки данных. Из недостатков метода можно выделить сложности при работе с некоторыми брандмауэрами, они частенько блокируют соединения по порту 500. А еще он медленный, потому что дважды за сессию инкапсулирует передаваемую информацию. Другие протоколы так не делают.

IPsec/IKEv2

Разработан командой разработчиков из Microsoft и Cisco, но имеет несколько вариаций с открытым исходным кодом, написанных независимыми программистами. IKEv2 хорош наличием поддержки Mobility and Multi-homing Protocol. Это делает его устойчивым к смене сетей, это поможет владельцам смартфонам оставаться на связи даже при выходе в сеть через VPN. Подключение к VPN-серверу не обрывается при смене роутера, к которому подключен гаджет или смене точки доступа во время поездок.

IKEv2 поддерживает методы шифрования AES, Blowfish и Camellia. В этом плане он не отличается от L2TP. Так что уровень защищенности от атак извне у них идентичный. Также он потребляет меньше ресурсов, чем условный OpenVPN, и от этого демонстрирует более высокую скорость передачи данных. По умолчанию поддерживается в Windows 7 и новее, в macOS Lion и новее, в iOS и в ряде смартфонов на базе Android.

Ссылки [ править ]

- Постел, Джон. . Проверено 29 июня 2012 года .

- Мишель Коттон; Ларс Эггерт; и другие. (Август 2011 г.). . IETF . DOI . BCP 165. RFC .

- . Управление по распределению номеров в Интернете (IANA).

- RFC 36, Протоколные примечания , С. Крокер (16 марта 1970 г.)

- ^ RFC 433, список номеров сокетов , J. Postel, N. Neigus (22 декабря 1972 г.)

- RFC 322, Хорошо известные номера сокетов , В. Серф, Дж. Постел (26 марта 1972 г.)

- ^ RFC 349, Предлагаемые стандартные номера разъемов J. Postel (30 мая 1972 г.)

- RFC 197, Протокол начального подключения — Пересмотрено , А. Шошани, Э. Харслем (14 июля 1971 г.)

- NIC 7104, Справочник по протоколу ARPANET

- Постел, Джон; Фейнлер, Э. (1978). Справочник по протоколу ARPANET . Менло-Парк, Калифорния: Сетевой информационный центр.

Встроенные инструменты контроля портов

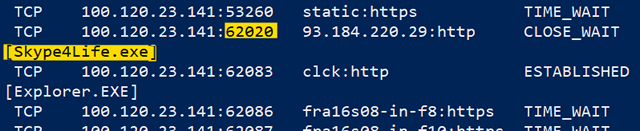

Мы предлагаем две команды, чтобы показать список. В первом списке отображаются активные порты вместе с именем процесса, который их использует. В большинстве случаев эта команда будет работать нормально. Иногда, однако, имя процесса не поможет вам определить, какое приложение или служба фактически использует порт. В таком случае вам нужно будет перечислить активные порты вместе со номерами идентификатора процессов, а затем просмотреть эти процессы в диспетчере задач.

Просмотр портов вместе с именами процессов

Во-первых, вам нужно открыть командную строку в режиме администратора. Нажмите «Поиск», а затем введите «командная» в поле поиска. Когда вы увидите «Командная строка» в результатах, щелкните его правой кнопкой мыши и выберите «Запуск от имени администратора».

В командной строке введите следующий текст и нажмите «Ввод»:

После того, как вы нажмете Enter, результаты могут занять минуту или две для полного отображения, поэтому будьте терпеливы. Прокрутите список, чтобы найти порт (который указан после двоеточия справа от локального IP-адреса), и вы увидите имя процесса, использующего этого порт.

Если вы хотите сделать это немного проще, вы также можете выгрузить результаты команды в текстовый файл. Затем вы можете просто найти номер порта в текстовом файле.

Здесь, например, вы можете видеть, что порт 62020 связан процессом Skype4Life.exe. Skype – это приложение для общения между пользователями, поэтому мы можем предположить, что этот порт фактически связан процессом, который регулярно проверяет наличие обновлений для приложения.

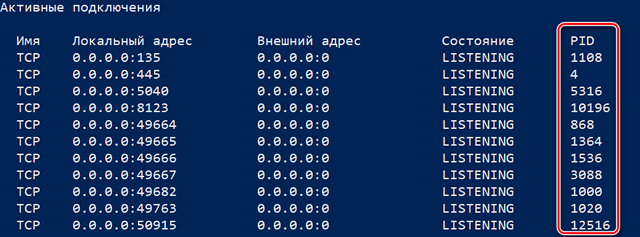

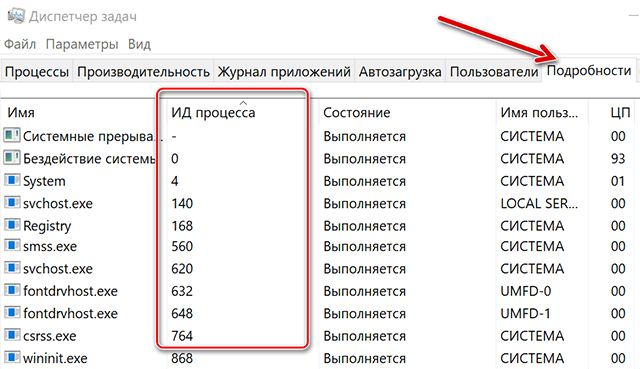

Просмотр портов вместе с идентификаторами процессов

Если имя процесса для номера порта, который вы просматриваете, затрудняет определение того, какому приложению он соответствует, вы можете попробовать версию команды, которая показывает идентификаторы процессов (PID), а не имена. Введите следующий текст в командной строке, а затем нажмите Enter:

В столбце справа справа перечислены PID, поэтому просто найдите тот, который связан с портом, который вы пытаетесь устранить.

Затем откройте диспетчер задач, щелкнув правой кнопкой мыши любое открытое пространство на панели задач и выбрав «Диспетчер задач».

Если вы используете Windows 8 или 10, перейдите на вкладку «Подробности» в диспетчере задач. В более старых версиях Windows вы увидите эту информацию на вкладке «Процессы». Отсортируйте список процессов по столбцу «ИД процесса» и найдите PID, связанный с портом, который вы исследуете. Возможно, вы сможете узнать больше о том, какое приложение или служба использует указанный порт, посмотрев столбец «Описание».

Если нет, щелкните процесс правой кнопкой мыши и выберите «Открыть расположение файла». Расположение файла, скорее всего, даст вам подсказку о том, какое приложение задействовано.

Работаем с UPnP Wizard

Простая программка для управления портами «UPnP Wizard», работающая почти со всеми модемами по технологии UPnP. Вам не составит труда посмотреть открытые порты в Windows и освободить самые необходимые из них. ПО бесплатно, но не поддерживает русский язык, что может осложнить управление для некоторых пользователей.

Начинаем работу с UPnP Wizard так:

Для примера попробуем открыть порт 7777, который нужен для обмена данными с сервером игры SAMP (San Andreas Multiplayer Mod). Нажимаем на зеленый плюс панели инструментов.

- В окне создания порта вводим произвольное название (например, SAMP), номер порта (7777) и тип протокола (TCP). После этого подтверждаем данные кнопкой «ОК».

В таблице появится новый пункт с открытым портом для игры SAMP.

Преимущества

- Бесплатная лицензия.

- Красивый интерфейс без нагромождений.

- Работает со многими моделями роутеров, поддерживающих технологию UPnP.

- Можно быстро открывать и освобождать порты.

Что такое «Порт» и зачем он нужен

Основная задача персонального компьютера – обрабатывать информацию, используя для этого множество программ разного назначения. Большая часть программ обращается к собственному серверу для получения и отправки пакетов данных, например, регулярных обновлений или отдельных файлов (файлообменники). Передача информации происходит по определенному каналу – порту. Каждый порт (туннель) имеет свой номер, являющийся идентификатором и определяющий его назначение. Например, чтобы воспользоваться удаленным рабочим столом другого компьютера, нужно проверить статус и при необходимости открыть порт 3389.

При установке новой игры или другого софта по умолчанию происходит автоматическая проверка туннеля и подключение к серверу. Брандмауэр Windows выводит окно на экран с предложением о разрешении или запрете активности данной программы в сети. Если такового не наблюдается и ПО не хочет подключаться – нужно открыть его порт на компьютере.

Включение сервера печати

Введите адрес, указанный на задней панели маршрутизатора, в адресную строку браузера. Обычно это 192.168.0.1 (иногда 192.168.1.1), если вы ничего не нашли на своем устройстве, попробуйте эти числа.

Введите ваше имя пользователя и пароль

Обратите внимание, что это не пароль от сети, а запись в настройках роутера. Информация для входа по умолчанию должна быть на наклейке.

Если вы изменили свой пароль, но не можете его вспомнить, вы можете вернуться к настройкам по умолчанию

Вы даже можете увидеть инструкции по сбросу на экране.

На вкладке информации о маршрутизаторе найдите строку с надписью «Сервер печати» или «Сервер печати» и включите ее.